最近談了很多 「國家機器與資通大廠透過後門與攻擊等等方式監聽大眾」 的問題。

一定有讀者在心裡問: 如果

美國 NSA 的監聽無所不在, 如果連臺灣政府也在監聽

line、 FB、 WhatsApp、 WeChat、 ...

[1、

2]

如果連 微軟 跟

蘋果

的產品都已證實暗藏竊聽後門, 那到底還有沒有我可以信任的私密通訊工具與方式呢?

有什麼方式可以反監聽呢? 本文針對 android 手機提供一些保護隱私與資訊安全的線頭 --

資訊太多了, 我自己也還沒空消化。 以下連結只是個起點。

最近談了很多 「國家機器與資通大廠透過後門與攻擊等等方式監聽大眾」 的問題。

一定有讀者在心裡問: 如果

美國 NSA 的監聽無所不在, 如果連臺灣政府也在監聽

line、 FB、 WhatsApp、 WeChat、 ...

[1、

2]

如果連 微軟 跟

蘋果

的產品都已證實暗藏竊聽後門, 那到底還有沒有我可以信任的私密通訊工具與方式呢?

有什麼方式可以反監聽呢? 本文針對 android 手機提供一些保護隱私與資訊安全的線頭 --

資訊太多了, 我自己也還沒空消化。 以下連結只是個起點。

首先, 沒有絕對安全的工具。 我個人對於電腦安全的信心遠高於手機安全, 因為我的筆電與桌機用的是 linux 作業系統。 但是 T 客邦摘譯 ArsTechnica 報導: 一位知名的資安專家 Dragos Ruiu 從三年前開始他的所有電腦被一隻超黏的病毒纏身。 這隻病毒存在於 BIOS 的層次, 所以不只是 Windows, 就連 Mac OS X、 Linux、 甚至是 已證實極安全的 OpenBSD 全都都難以倖免。 (還會靠麥克風隔空傳染, 詭異到有點難以置信...)

[2014/5/21 補充] 其次, 對惡意入侵者而言, 最簡單、 最容易成功的入侵方式, 不是靠技術硬幹, 而是靠 社交工程 (social engineering)。 比方說, 「太陽花學運之後, 臺灣某機關利用駭客針對台灣街頭運動者進行大規模個資蒐集」 的誘騙手法, 就是一個社交工程的例子。 「把惡意軟體的 .apk 安裝程式藏在簡訊裡」 是另一個例子。 所以我在智慧手機上面, 絕對不點陌生訊息內的網址。 如果真的很想看, 會在電腦上打那個網址, 因為 apk 病毒跟我桌機筆電的 linux 不相容。 (跟 Windows 大概也不相容。) 但這並不表示大公司所提供的 .apk 就沒問題。 搜尋 「手機 隱私」 可能會看見 「360 保險箱」 但是 號稱保護資安的奇虎 360 衛士, 本身其實就是一危險的隻大木馬。

360 系列產品的例子也再度提醒我們: 原始碼公開讓大眾檢驗, 是資訊安全的先決條件。 重點不是你我能否看得懂。 重點是作者敢公開原始碼讓全世界的專家檢驗, 這樣的軟體比較不容易暗藏後門。 如果你無法接受小格對於開放原始碼的 (其實還不夠) 堅持, 那就可以直接省略本文了。 等一下, 這個連結對於 「防範 (你手機上安裝、 沒有原始碼的) apps 侵犯隱私」 可能會有幫助: Android 4.3 提供更細緻的隱私控制。 (permission manager 中文教學)

如果我有足夠的時間玩耍, 我不會選擇 android 手機, 而會先研究一下哪裡可以買到 開放原始碼的手機硬體, 再比較一下 手機版 Debian、 手機版 ubuntu、 手機版 firefox。 也會參考一下 開放原始碼手機清單。

[2014/3/2 補充] 次佳選擇是在市面主流產品上面改刷開放原始碼版本的 Android -- 最好是 Replicant, 不然就刷 CyanogenMod (簡稱 CM)。 詳見: 手機不該 Root/越獄/刷機的理由有很多; 但 「安全」 絕對不是其中之一。

Android 的核心本身 (AOSP) 確實是開放原始碼;

但上面有許多驅動程式及內建的 apps 並不是。 而且,

google 正在走向封閉。 此外, 美國 NSA 貪得無厭 貪窺無厭,

透過稜鏡計畫強迫科技大廠配合

還不夠, 又

暗中駭入 google 與 yahoo。 所以我那隻刷了 CM 的

二手 Nexus S 手機完全不註冊 google 的帳戶。 到目前為止, 除了預設的 apps 之外,

我只從

僅提供開放原始碼 apps 的 f-droid 市集 下載/安裝軟體。

關於即時通軟體的隱私, 自由軟體界 (一般說來也正是最重視資安的一群人) 似乎都推薦採用 xmpp 通訊協定加上 Off-the-Record (OTR) Messaging 機制。 就算你用的是未加密的開放 wifi、 就算美國國安局和臺灣政府在當中監聽, 也沒在怕的。 如果遇到真正重要的敏感私密內容要傳遞, 我會選擇 OTR 或用 GPG 加密 e-mail 及附檔, 而不會選擇通話或簡訊。 (OTR 具有 deniability 以及 "Perfect forward" 兩項 GPG 所沒有的優點。) 當然, 要確認你通話的對象到底是誰、 他有沒有遭受威脅/會不會八卦, 那就不是 OTR 可以幫得上忙的了。 還有, 既然我們略過 「作業系統層次完全透明化」 的這個堅持, 那麼就必須記得 「Carrier IQ 側錄加密前資訊」 這類風險存在的可能性。 你可以在 f-droid 上面找到支援 OTR 的 ChatSecure。 但請注意: 這並不是 e-mail -- 如果要在電腦上使用, 你必須安裝 支援 otr 的即時通軟體。 (大部分應該都有 windows 版)

關於通話隱私的保護, 推薦 ZRTP 加密的 sip 電話 (android 網路電話) 或 台灣人發明的反竊聽裝置 JackPair (硬體外掛)。

關於手機上的資料保護, 如果你覺得離線時的 google 還算可以信任的話, 2.3.4 版本之後的 android 有一個 內建的加密功能。 所有儲存內容加密 (而不是只有開機密碼保護) 之後, 就算手機掉了, 撿到的人也無法讀出上面的圖/文/影/音。 當然, 速度會變慢, 使用上也會比較麻煩。 如果你覺得自己已被情治單位鎖定, 或許值得考慮。

關於開放 wifi 連線的安全, 可以用 sshtunnel 加密所有網路連線。 前提是 (1) 你的手機必須 root (2) 你必須在某部 ssh 伺服器主機上有一個帳號。 如此一來, 你與遠端 ssh 伺服器之間的連線將是完全加密的。 位於手機與伺服器之間的任何人 -- 包含與你共用未加密 wifi 的身旁陌生人 -- 都無法解讀當中傳送的資料。 當然, 從 ssh 伺服連出去的那一段是否安全, 那又是另一回事了。

以下頁面有更多關於保護手機安全與隱私的建議 (大多為英文):

- EFF 的 SSD 「防禦監聽」 計畫的 「關於行動裝置」 頁面

- The Guardian Project 的 (保護手機安全的) tutorials

- Security in-a-box 計畫的 如何尽可能安全地使用手机 頁面 (簡中)

- Privacy Rights Clearinghouse 的 Privacy in the Age of the Smartphone 頁面

- EncryptEverything 網站的 手機隱私指南

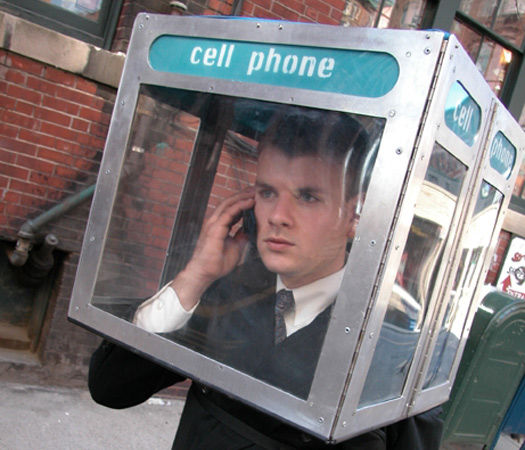

但是別忘了: 只要你使用手機, metadata 就無所盾形 -- 你的手機待機的每一刻你人在哪裡、 你何時與誰通話、 與誰通簡訊等等資訊, 掌握在電信業者手裡, 政府要取得這些資料是很容易的事; 也沒有任何 app 可以幫你保護這方面的隱私。 德國綠黨議員 Malte Spitz 已經犧牲自己六個月的隱私, 提醒大家: 手機不離身, 行蹤任人跟。

使用手機而導致隱私流失的事件, 更常發生的可能是我們自己的不小心: 例如把小朋友在學校的相片貼上網的同時, 可能也 (透過 GPS 存入 exif 欄位的資訊) 公告了照相的精確時間地點。 最終, 再怎麼強大的 app 也無法阻止欠缺資安意識的使用者自己主動洩漏隱私。 保護手機隱私, 要靠自己, 不能靠任何產品/公司/機構/政府。

註: 本文所提供的資訊, 是我戴著 "有色" 眼鏡 ("有原始碼, 才有資訊安全可言") 搜尋與粗略判讀的結果。 自己並未一一親身測試, 甚至並沒有讀完所有連結。

* * * * *

(本文也刊載於 泛科學)

手邊沒電腦; 口頭推薦本文嗎? 可以請您的朋友搜尋 「人權貴 手機安全」 或 「人權貴 手機隱私」。

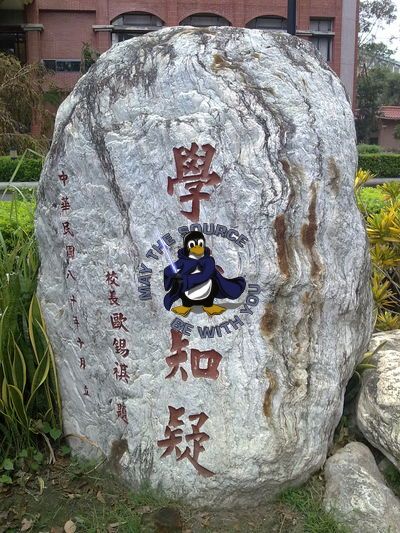

資訊人權貴懂得提問題。 維護你的資訊人權, 特別需要學貴(哥)知疑。

資訊人權貴懂得提問題。 維護你的資訊人權, 特別需要學貴(哥)知疑。

補充: 大推保護手機安全的 Guardian Project。 已補上兩個連結 (ostel 跟 tutorial)

回覆刪除NSA的秘密武器:通过无线电获取信息

回覆刪除http://cn.nytimes.com/world/20140115/c15nsa/

可以寫一篇保護手機隱私權的app嗎?

回覆刪除我知道的差不多就這些了。 我(幾乎)只裝 f-droid 的 apps,所以沒在特別注意保護手機隱私權的apps。

刪除